Tüm Şifrelerimizi Emanet Ettiğimiz “LastPass” Gibi Şifre Kasaları Nasıl Güvenlik Sağlıyor?

Kabaca düşünerek 50 sitede yer alan giriş bilgilerimizi, adresimizi ve banka kartı bilgilerimizi emanet ettiğimiz şifre yöneticileri, bilgilerimizi tam olarak nasıl koruyor?

Bilgisayarların her meskene girmeye başladığı devirlerde kullandığımız 123456789’lu ve QWERTY’li şifrelerimizi bırakıp, onlara göre epey karışık olan yeni şifrelerimize geçmemizin temelinde siber güvenlik tasaları bulunuyordu. Her geçen gün daha çok web sitesi ve uygulama çıktığı için de hatırlamamız gereken şifre sayısı kabardıkça kabarıyor.

Bu yüzden de çoğumuz ya her yerde aynı/benzer şifreyi kullanıyoruz ya da birbirinden farklı bir sürü şifreyi başımızda tutmak zorunda oluyoruz. Lakin kimi uygulamalar periyodik olarak şifre değiştirmemizi istediğinde her şey altüst olabiliyor. Hem bu yüzden hem de şifre sayısı giderek arttığından, birden fazla kişi şifre yöneticisi kullanıp kullanmama konusunda kararsız kalıyor.

En temel soru: Nedir bu şifre yöneticisi?

Şifre yöneticileri; şifrelerinizin yanında adres, telefon numarası ve banka kartı üzere bilgileri de saklamanıza imkân tanıyan dijital kasalardır. Şifrelerinizi barındıran bu kasa, siz bir yere giriş yapmak istediğinizde şifrenizi ve adres bilgilerinizi otomatik olarak doldurarak kolaylık sağlıyor.

Bir alışveriş yapmak istediğinizde de cüzdanınızdan kartınızı çıkarıp numaraları girme zahmetine gerek kalmadan kart bilgilerinizi aktarabilmeniz sağlanıyor. Tüm bunlar kulağa güzel gelse de bilgilerimizi girdiğimiz bu uygulamalardan birine siber saldırganların eriştiğini düşünsenize. Yalnızca tek uygulamaya erişen bu şahıslar, tüm şifrelerimizi kolay kolay ele geçiremez mi?

Bunun neden ekstrem derecede sıkıntı olduğunu, başları karıştırmadan anlatalım.

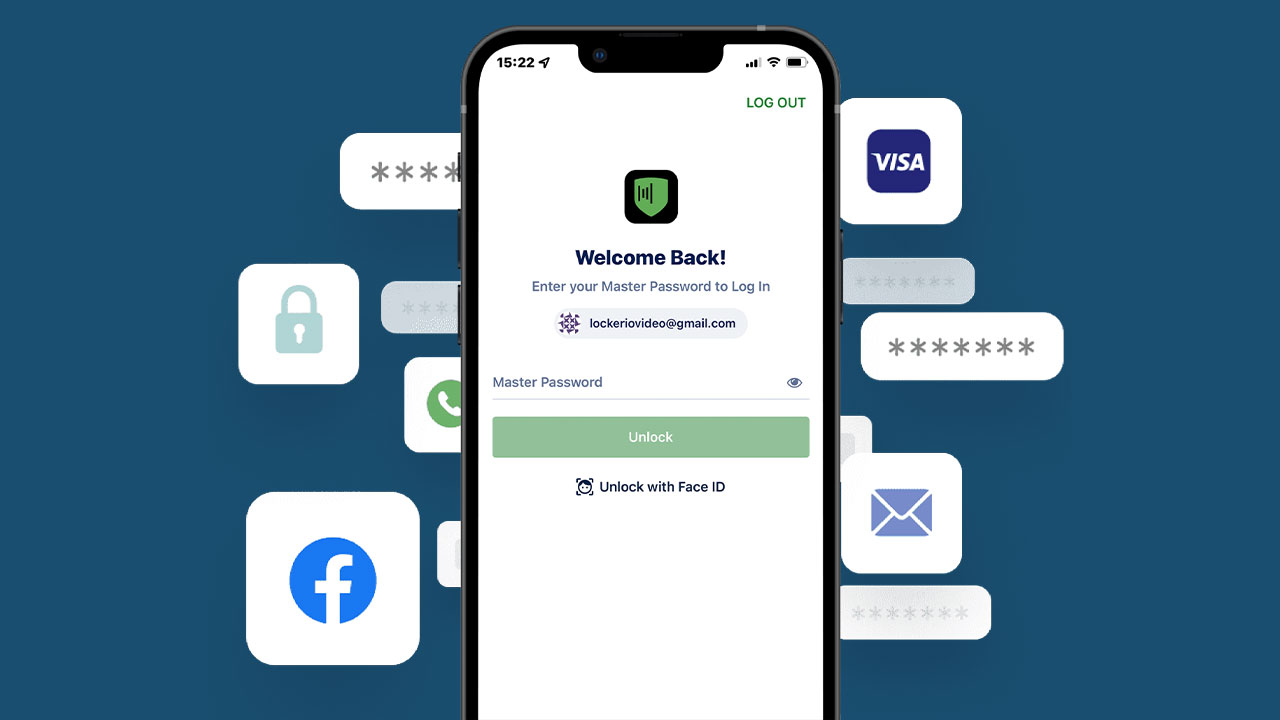

Çok yaygın olduğu için bu şifre yöneticilerinden LastPass’ı temel alalım. Siz şifrelerinizi burada saklamak istediğinizde öncelikle LastPass hesabı oluşturuyor ve bu hesap için bir ana şifre belirliyorsunuz. Elbette bu, örneğin Webtekno üyeliğinde kullandığınız şifreden farklı oluyor.

Hesabınızı oluşturduğunuz vakit da eklenti yahut uygulama olarak şifre yöneticisi, girdiğiniz sitelerdeki kullanıcı bilgilerinizi kaydetme müsaadesi istiyor. Bu sayede bilgileriniz size özel kasanıza yerleştiriliyor. Daha sonra ise Google’ın otomatik form doldurma özelliğini LastPass devralabiliyor.

Şifrelerinizi içeren LastPass kasanız, LastPass’ın kendisi bulut temelli bir hizmet olduğundan LastPass sunucularında saklanıyor. Pekala buradaki güvenlik nasıl sağlanıyor?

Siz şifre kasanıza erişmek istediğinizde öncelikle bu kasayı açmak için bir anahtar oluşturuyorsunuz. Bunun için evvel ana şifrenizi giriyorsunuz. Doğrulama adımının akabinde ana şifrenizle mail adresiniz, son güncellemelerle birlikte 600.000 kombinasyondan geçerek bir kasa anahtarı oluşturuyor.

Bunun akabinde sunucudaki kasamıza erişmek kalıyor. Bunun için de mail adresimizin ve şifremizin 600.000 defa kombinasyonlanması sonucu oluşan şifre, tekrardan ana şifremizle 600.000 kombinasyona girerek sunucudaki kasaya iletiliyor ve bu sayede sunucu, ana şifremizi görmeden kasaya erişmeye çalışanın biz olduğunu anlıyor.

Bunun sonucunda bir adet doğrulama, bir adet de kasa anahtarı elde etmiş oluyoruz. Doğrulama anahtarı sunucudaki kasaya erişmemizi sağlarken kasa anahtarı da onu açabilmemizi mümkün kılıyor. İki anahtarın da güvenliği için ana şifrenizin sağlam olması gerekiyor.

Yani sizin oluşturduğunuz bir anahtar, kasaya giden bir anahtarı açarken ona ek olarak oluşturduğunuz öteki anahtar da o kasayı açmanıza yarıyor.

Ve siz en başta bu anahtarı oluşturmak için gereken şifreyi LastPass üzere şifre yöneticilerine iletmiyorsunuz. Bu yüzden kasanızın kopyası, birazdan değineceğimiz üzere ele geçirilmiş olsa bile açılması neredeyse imkânsız oluyor. “Neredeyse” kısmı bu noktada değerli.

“Peki şu anda bunlara güvenebilir miyiz?” sorusu ferdî bir karara varacak olsa da biz, LastPass’in yakın vakitte yaşadığı bahtsız olaylara değinelim.

LastPass, geçtiğimiz yılın farklı vakitlerinde siber taarruzlara maruz kaldı. Bunun sonucunda da şifrelerin kayıtlı olduğu internet sitelerinin isimleri, fatura adresleri, telefon numaraları ve IP adresleri üzere bilgiler saldırganların eline geçti. Bunlara ek olarak kullanıcıların kasa yedekleri de ele geçirildi. Bunların içinde de hem şifrelenmemiş hâldeki internet sitesi adresleri hem de kullanıcı ismi ve şifreler üzere şifrelenmiş bilgiler yer alıyordu.

Fakat biz, LastPass’ın ana şifremizi bilmediğini ve kasaların yalnızca bu halde açılabileceğini söylemiştik. Şirket de açıklamasında buna yer verdi. Yeniden de saldırganların bu kasaları brute force ve oltalama yöntemleriyle açmayı deneyebileceğini belirten şirket, bilhassa de ana şifresi zayıf olan şahısların kaydettiği parolaları değiştirmelerini önerdi.

Geçtiğimiz Ocak ayında ise LastPass’ın üst şirketi GoTo, kelam konusu hücumlardan şirket çatısı altındaki diğer hizmetlerin de etkilendiğini açıkladı. Ancak bu sefer büsbütün olmasa da kimi kullanıcı isimlerinin, şifrelenmiş hâldeki şifrelerin ve 2 adımlı doğrulama ayarlarının da sızdığına yönelik açıklama geldi. Bu, başlı başına hesaplar büsbütün sızdı demek olmasa da telefon numaralarının, adreslerin ve e-postaların saldırganların elinde olduğu manasına geliyor.

Bu da bilgileri ele geçirilen şahıslara daha kolay ulaşacaklar demek.

Etkisi hâlâ süren bu husus ile ilgili olarak en son, farklı şahısların kripto cüzdanlarının boşaltıldığını öğrenmiştik.

25 Ekim’e dayalı datalara nazaran LastPass bilgileri sızıntısından etkilenen 25 kişinin kripto para cüzdanına sızıldı ve toplamda 4,4 milyon dolar pahasında soygun yapıldı. Metamask ve ZachXBT tarafından söylenene nazaran de toplamda 80 kripto para cüzdanı taarruzdan etkilenmiş. Bunun sonucunda da aşağı üst 35 milyon dolar para çalınmış.

İyi de bizim için bu kadar güvenlik sağlayan şirketin kendisi nasıl bu türlü bir taarruza maruz kaldı?

12 Ağustos tarihindeki birinci taarruzda, yazılım mühendisi olan bir çalışanın aygıtında tutarsız hareketler gözlemlendi. Geliştirici kaynaklarına erişen bilgisayarın ele geçirildiği anlaşılınca kaynaklara olan erişimi kesildi. VPN ile kendi yerini gizleyerek geliştirme ortamına erişen saldırgan, bunu yapmak için o çalışanın domain bilgilerini ve iki adımlı doğrulamasını ele geçirmişti. Bu taarruzda yalnızca kaynak kodları ele geçirildi.

Bulut ortamından bilgi yedeklerinin çekildiği İkinci akın ise birincisinin devamı olarak gelmişti. Edindiği bilgilere erişebilmek isteyen saldırgan, bunun için gerekli olan anahtara sahip 4 geliştiriciden birinin evindeki şahsî bilgisayarına keylogger kurdu. Bu sayede geliştirici, şifreyi girdiği sırada saldırgan da şifreyi öğrendi. Bu sayede hâlâ tesirini gördüğümüz sızıntı durumu patlak verdi.

Şimdi biz bunlara güvenelim mi, güvenmeyelim mi?

Bu -bulut tabanlı- uygulamaların nasıl çalıştığını LastPass örneği üzerinden size anlattık. Bu türlü bir olay yaşanmasaydı bile en değerli şifrelerinizi farklı yerlere emanet etmemenizi önerirdik, hâlâ da bunun daha mantıklı olduğunu söyleyebiliriz. Kelam konusu açıklar ortaya çıkar çıkmaz geliştiriciler o boşluğu kapatıyor. Ancak bu, şifre yöneticilerinin temelde hâlâ daha inançlı olduğu gerçeğini değiştirmiyor.

Sonuç olarak sizin hesabınıza erişilmiş olsa dahi şifreleri görebilmek için yeniden sizin belirlediğiniz şifrenin kombinasyonlanmış hâlinin bilinmesi gerek. Bu yüzden de bizim üstümüze düşen, bu bahse yönelik bilgileri verdikten sonra son kararı size bırakmak oluyor.